Avui proposem una breu introducció a dues eines essencials per al diagnòstic de trucades VoIP , que s’executen en un sistema Linux, en aquest mini tutorial sobre un sistema CentOS. Nosaltres en el nostre servei i centraletes de telefonia IP, el fem servir com si fos la nostra navalla Suïssa.

Un dels problemes típics que ens trobem a la telefonia IP és la baixa qualitat de la trucada o les trucades entretallades, ressons… Amb el pas del temps i de l’experiència anem superant obstacles, els quals en un futur després ja tenim en compte, i apliquem les correccions necessàries per evitar-los.

Quan ens trobem amb aquestes casuístiques hem de determinar on prové el problema, ja que hi ha moltes situacions i pot venir des de diferents punts.

La primera eina que explicarem és el conegut tcpdump, que ens permet analitzar el trànsit que circula per la xarxa. Amb aquesta capturarem el trànsit per posteriorment analitzar-ho amb

Capturar paquets amb tcpdump

Per capturar els paquets executem la següent ordre:

tcpdump -i any -s0 -w test_captura.pcap

-i any: realitzem la captura per a totes les interfícies

-s0: amb el que estem dient que no volem límit de mesura als paquets a capturar.

-w: indiquem que la captura es guardi en un fitxer determinat.

-i any : realitzarem la captura per a totes les interfícies.

-s0 : amb el 0 estem dient que no en volem cap límit de mida de paquet a capturar.

-w : indiquem que la captura es guardarà en un fitxer en concret.

Quan vulguem aturar la captura premem “CLTR+C”

Depenent de la infraestructura i de la quantitat de paquets que tinguem, ens interessarà més acotar la captura per no tenir tants paquets. Podeu fer la prova per veure les diferències entre les dues opcions quan aneu a obrir el fitxer amb Wireshark.

Com que en l’exemple teòric estem volent fer un diagnòstic d’una trucada, la capturarem, així ens serà molt més lleuger la seva posterior anàlisi. En aquest cas, suposem que l’extensió són paquets SIP i introduïm el port en qüestió:

tcpdump -i eth0 -s0 -w test_captura.pcap UDP port 5060 and host XXX.XXX.XXX.XXX

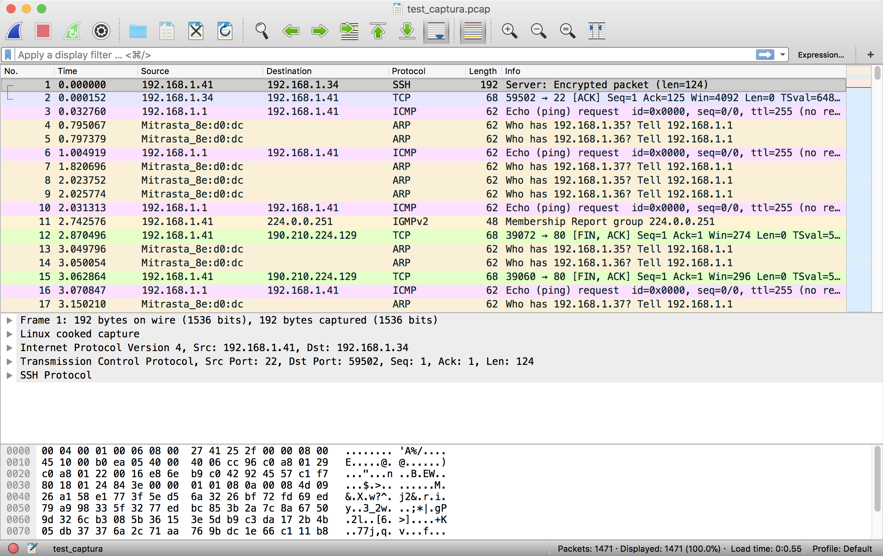

Un cop realitzada la captura, la importem amb Wireshak. File/Open i seleccionem “test_captura.pcap”

Podem veure tots els paquets capturats per tcpdump. Ens dirigim a la pestanya del menú Telephony/VoIP Calls:

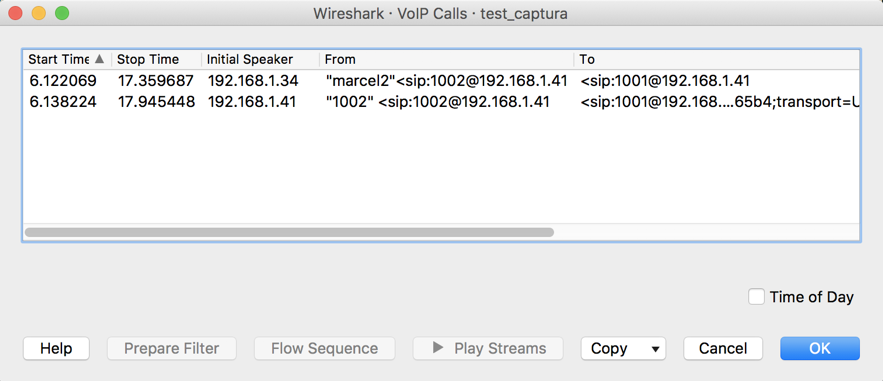

Veiem la trucada capturada des de l’extensió 1002 a la 1001, per escoltar la qualitat de la trucada és tan senzill com seleccionar-la i clicar a Play Streams.

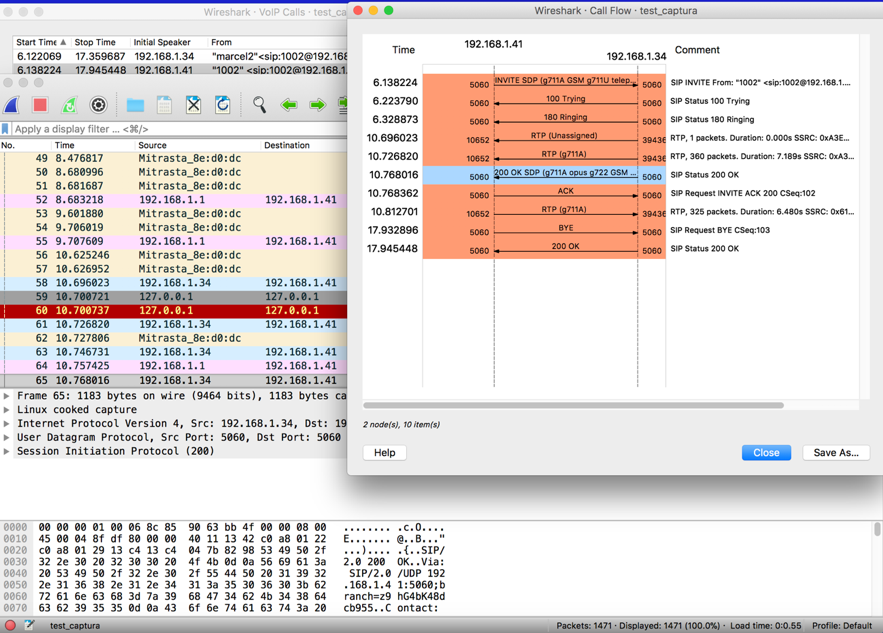

El Flow Sequence ens pot proporcionar informació molt interessant: en aquest apartat podem veure tota la traçabilitat de la trucada seqüencialment. Fins i tot si seleccionem qualsevol etapa podem veure al panell general tot el detall del paquet capturat.

Com podeu veure a l’apartat Telephony, tenim eines molt interessants per a l’estudi i el diagnòstic de les nostres trucades. Tot i això, amb les que hem comentat amb anterioritat i la de transmissions de RTP (RTP Streams), podem fer un bon estudi i diagnòstic de possibles problemàtiques que se’ns presentin.